¿Alguna vez se preguntó qué sucede cuando los atacantes no rompen las reglas, solo las siguen mejor que nosotros? ¿Cuando los sistemas funcionan exactamente como están construidos, pero ese comportamiento «por diseño» abre en silencio la puerta al aventura?

Esta semana trae historias que te hacen detener y repensar lo que positivamente está bajo control. No siempre se comercio de un firewall roto o un parche perdido: se comercio de las pequeñas opciones, la configuración predeterminada y los atajos que se sienten inofensivos hasta que no lo son.

¿La verdadera sorpresa? A veces, la amenaza no viene del extranjero, está horneada en cómo se configuran las cosas. Sumérgete para ver qué está formando silenciosamente los desafíos de seguridad de hoy.

⚡ Amenaza de la semana

FBI advierte sobre la araña dispersa en las aerolíneas – La Oficina Federal de Investigación de los Estados Unidos (FBI) advirtió sobre un nuevo conjunto de ataques montados por el patente liga de delitos cibernéticos dispersos dirigidos al sector de las aerolíneas utilizando técnicas sofisticadas de ingeniería social para obtener acercamiento original. Los proveedores de ciberseguridad Palo Stop Networks Unit 42 y Google Mandiant asimismo han emitido alertas similares, instando a las organizaciones a estar en alerta y aplicar las mitigaciones necesarias, incluida la esforzado autenticación, la segregación de identidades y la creación de controles rigurosos de identidad para restablecer la contraseña y la autenticación multifactor (MFA), el registro de los amenazas para las amenazas.

🔔 Parte principales

- Lapdogs Orb Network comprometido más de 1,000 dispositivos SOHO -Un APT combinado a China ha construido una red de caja de relevos operativos (ORB) señal LAPDOGS que comprende más de 1,000 enrutadores traseros para fines de espionaje. Los robos digitales comenzaron a más tardar en septiembre de 2023 y se han expandido desde entonces. La campaña se dirige principalmente a enrutadores de fin de vida, dispositivos IoT, cámaras de seguridad conectadas a Internet, servidores virtuales y otros dispositivos de la oficina/oficina en el hogar (SOHO), con el objetivo de construir una red de relevos operativos (ORB). Cinco regiones geográficas: Estados Unidos (352 víctimas), Japón (256 víctimas), Corea del Sur (226 víctimas), Taiwán (80 víctimas) y Hong Kong (37 víctimas), representan aproximadamente el 90% de toda la red de orbes. Los ataques aprovechan fallas de seguridad conocidas en dispositivos basados en Linux para soltar una puerta trasera señal Shortleash. Se desconoce el propósito del malware en sí, aunque se ha contrario que comparte similitudes con otra muestra de malware utilizada por UAT-5918. Se sospecha que los dispositivos están siendo comprometidos gradualmente, pero constantemente, como parte de los esfuerzos metódicos y a pequeña escalera en todo el mundo para obtener acercamiento a espléndido plazo a las redes.

- Orden de piratería iraní apunta a expertos en ciberseguridad israelíes -APT35, un liga de piratería patrocinado por el estado iraní asociado con el Cuerpo de la Pelotón Revolucionaria Islámica (IRGC) se ha vinculado a una campaña de alabarda dirigida a periodistas, a los periodistas de seguridad cibernética de parada perfil y a los profesores de informática en Israel que búsqueda redirigirlos para no asistir páginas de phishing que son capaces de recoger sus credenciales de cuentas de Google. Los ataques, que tienen lado a través de correos electrónicos y mensajes de WhatsApp, aprovechan las páginas de inicio de sesión de Gmail falsas o Google cumplen con las invitaciones para cosechar sus credenciales. El progreso se produce en medio de tensiones geopolíticas entre Irán e Israel, lo que asimismo ha llevado a un aumento de la actividad hacktivista en la región. «Hay más o menos de 170 grupos de piratas informáticos que atacan a Israel, con aproximadamente 1,345 ataques cibernéticos contra Israel, incluidos unos 447 ataques cibernéticos lanzados contra Israel a posteriori de que estalló el conflicto», dijo NSFocus en un documentación publicado la semana pasada. «El número de grupos de piratas informáticos que atacaban a Irán alcanzó unos 55 primaveras, y el número de ataques cibernéticos contra Irán alcanzó más o menos de 155, de los cuales unos 20 fueron lanzados contra Irán a posteriori de que estalló el conflicto».

- Parches de Citrix explotados activamente 0 días – Citrix ha publicado actualizaciones de seguridad para atracar un defecto crítico que afecta a Netscaler ADC que, según él, ha sido explotado en la naturaleza. La vulnerabilidad, rastreada como CVE-2025-6543 (puntaje CVSS: 9.2), es un error de desbordamiento de memoria que podría dar como resultado un flujo de control involuntario y la oposición de servicio. Actualmente no se sabe cómo se explota la vulnerabilidad en la naturaleza. La explotación de CVE-2025-6543 coincide con los informes de que otra vulnerabilidad crítica de seguridad en Netscaler ADC (CVE-2025-5777, CVSS Puntuación: 9.3) asimismo se está armando en ataques reales del mundo a posteriori de la discusión pública.

- US House Bans WhatsApp se usa en dispositivos gubernamentales -La Cámara de Representantes de los Estados Unidos ha prohibido formalmente a los miembros del personal del Congreso usar WhatsApp en dispositivos emitidos por el gobierno, citando preocupaciones de seguridad. Según el Director Funcionario de la Cámara de Representantes (CAO), la valentía se tomó en función de la desatiendo de transparencia en cómo WhatsApp protege los datos del becario, la partida de oculto de datos almacenados y posibles riesgos de seguridad. WhatsApp ha rechazado estas preocupaciones, indicando que los mensajes están encriptados de extremo a extremo de forma predeterminada, y que ofrece un «nivel más parada» de seguridad que otras aplicaciones.

- Nueva útil para contrapesar botnets de criptominación -Akamai ha propuesto un mecanismo novedoso para defensora de los botnets de criptominización utilizando XMrogue, una útil de prueba de concepto (POC) que permite a los defensores evitar que los servidores de proxy de los mineros usen puntos finales comprometidos para fines mineros ilícitos. En los casos en que no se utiliza un proxy minero, el enfoque utiliza un script para expedir más de 1,000 solicitudes de inicio de sesión simultáneas utilizando la billetera del atacante, lo que obligará a la piscina a prohibir temporalmente la billetera. Dicho esto, vale la pena señalar que estos métodos no necesariamente eliminan el código sagaz de los sistemas, ya que es solo una forma de deshabilitar la infraestructura minera.

️🔥 tendencias cves

Los piratas informáticos se apresuran a saltar sobre defectos de software recién descubiertos, a veces a las cuestión de horas. Ya sea que se trate de una modernización perdida o un error oculto, incluso un CVE sin parches puede rasgar la puerta a daños graves. A continuación se muestran las vulnerabilidades de parada aventura de esta semana que hacen olas. Revise la inventario, parche rápido y mantén un paso delante.

La inventario de esta semana incluye: CVE-2025-49825 (TelePort), CVE-2025-6218 (Winrar), CVE-2025-49144 (Notepad ++), CVE-2025-27387 (OPPO Coloros), CVE-2025-2171, CVE-2025-2172 (AviaTrix Controller), CVE-2025-52562 (ConvoyPanel), CVE-2025-27915 (Zimbra Classic Web Client), CVE-2025-48703 (CentOS Web Panel), CVE-2025-23264, CVE-2025-23265 (NVIDIA Megatron LM), CVE-2025-36537 (TeamViewer), CVE-2025-4563 (Kubernetes), CVE-2025-2135 (Kibana), CVE-2025-3509 (GitHub), CVE-2025-36004 (IBM I), CVE-2025-49853 (Controlid Idsecure), CVE-2025-37101 (HPE HPE OneView para VMWEE para VMWEE). CVE-2025-3699 (Mitsubishi Electric), CVE-2025-6709 (MongoDB), CVE-2025-1533, CVE-2025-3464 (ASUS Armory Crate) y una rotura sin parpadeo que afecta el control de Kerio.

📰 más o menos del mundo cibernético

- Los defectos de seguridad afectan a los cientos de impresoras y escáneres – Se han revelado ocho vulnerabilidades de seguridad en impresoras multifunción (MFP) de Brother Industries, LTD, que afectan a 742 modelos en 4 proveedores, incluidas Fujifilm Business Innovation, Ricoh, Toshiba Tec Corporation y Konica Minolta. «Se han identificado algunas o todas estas vulnerabilidades como que afectan 689 modelos en la gradación de dispositivos de impresora, escáner y etiquetas para fabricantes», dijo Rapid7. «Encima, 46 modelos de impresoras de Fujifilm Business Innovation, 5 modelos de impresoras de RICOH y 2 modelos de impresora de Toshiba Tec Corporation se ven afectados por algunas o todas estas vulnerabilidades». El más severo de los defectos es CVE-2024-51978 (puntaje CVSS: 9.8), un error crítico que permite a los atacantes remotos no autenticados filtrarse el número de serie del dispositivo de destino al encadenarlo con CVE-2024-51977 (puntaje CVSS: 5.3), y producir la contraseña del administrador predeterminado del dispositivo objetivo. Tener la contraseña de administrador permite a un atacante reconfigurar el dispositivo o la funcionalidad de desmán destinada a usuarios autenticados.

- Según los informes, la policía francesa arresta a los incrementos de incumplimiento -Las autoridades francesas han arrestado a cinco miembros de parada rango de Breachforums, un patente centro en trayecto que se especializa en la cesión de datos robados y herramientas cibercriminales. Esto incluyó a los usuarios del foro Shinyhunters, Hollow, NOCT y Deprimy. Se dice que un botellín sospechoso fue detenido por oficiales de policía franceses en febrero de 2025. Fue por el seudónimo Intelbroker (apelativo Kyle Northern), quien ahora ha sido identificado como un hombre sajón llamado Kai West, de 25 primaveras, llamado Kai West. La última iteración de BreachForums está actualmente fuera de trayecto. Según el Área de Ecuanimidad de los Estados Unidos (DOJ), la identidad del mundo actual de West se expuso a posteriori de que los agentes encubiertos de la Oficina Federal de Investigación (FBI) compraron una secreto API robada que otorgó acercamiento ilícito al sitio web de una víctima, y trazó el discurso de la billetera de Bitcoin a él. West ha sido dibujado de conspiración para cometer intrusiones informáticas, conspiración para cometer fraude de alambre, ingresar a una computadora protegida para obtener información y fraude de alambre. En total, enfrenta hasta 50 primaveras de prisión. «Kai West, un supuesto hacker en serie, se le cobra por un esquema nefasto de primaveras para robar los datos de las víctimas (sic) y venderlos por millones en fondos ilícitos, causando más de $ 25 millones en daños en todo el mundo», dijo el director asistente del FBI en el cargo de Christheper G. Raia. Estados Unidos está buscando su extradición.

- Canadá ordena a HikVision para cerrar sus operaciones canadienses – El gobierno de Canadá ordenó a los proveedores de sistemas de CCTV de CCTV HikVision que cesen todas sus operaciones en el país y falleba su negocio canadiense a posteriori de una revisión de seguridad doméstico. «El gobierno ha determinado que las continuas operaciones continuas de HikVision Canada IC en Canadá serían perjudiciales para la seguridad doméstico de Canadá», según un comunicado publicado por Mélanie Joly, ministro de industria de Canadá. «Esta determinación es el resultado de una revisión de varios pasos que evaluó la información y la evidencia proporcionada por la comunidad de seguridad e inteligencia de Canadá». Encima, la orden prohíbe la importación o el uso de productos HikVision en departamentos gubernamentales, agencias y corporaciones de la corona. HikVision calificó las acusaciones «infundadas» y que la valentía «carece de una cojín objetiva, rectitud procesal y transparencia».

- Detalles del NCSC del Reino Unido «Auténtica travesuras» de malware – El Centro Franquista de Seguridad Cibernética (NCSC) está llamando la atención sobre un nuevo malware que fogosidad travesuras auténticas que se ejecuta internamente del proceso de Microsoft Outlook, mostrando indicaciones periódicas de inicio de sesión maliciosas para robar credenciales y tokens OAuth 2.0 en un intento de obtener acercamiento no calificado a cuentas de correo electrónico de víctimas. «La credencial robada y los datos del token se exfiltran autenticando a la perspectiva de la víctima en la cuenta web a través de la API web de Outlook, con el token recién robado, para expedir un correo electrónico a una dirección de correo electrónico controlada por el actor», dijo el NCSC. «Los correos electrónicos no se mostrarán en la carpeta enviada de la víctima».

- Microsoft quiere evitar otra interrupción de crowdstrike -Microsoft dijo que planea ofrecer una aspecto previa privada de la plataforma de seguridad de Windows Endpoint para elegir socios de seguridad de punto final, incluidos BitDefender, CrowdStrike, ESET, Sentinelone, TrelLix, Trend Micro y WithSegure, que les permitirán construir sus soluciones antimalware para funcionar fuera del kernel de Windows y en el modo de becario, al igual que otras aplicaciones regulares. «Esto significa que los productos de seguridad como las soluciones antivirus y de protección de punto final pueden ejecutarse en modo de becario al igual que las aplicaciones», dijo Microsoft. «Este cambio ayudará a los desarrolladores de seguridad a proporcionar un parada nivel de confiabilidad y una recuperación más comprensible, lo que resulta en un pequeño impacto en los dispositivos de Windows en caso de problemas inesperados». El cambio, anunciado por primera vez en noviembre de 2024, se produce casi un año a posteriori de que una modernización defectuosa de CrowdStrike derribó 8.5 millones de máquinas basadas en Windows en todo el mundo. En tándem, Microsoft dijo que asimismo le está dando a Blue Screen of Death (BSOD) un gran cambio de imagen visual casi 40 primaveras a posteriori de su apertura en Windows, poniéndolo desafortunado y enumerando el código de parada y el regulador de sistema defectuoso detrás del sitio en un intento de dar más claridad.

- Noyb acusa a Bumble de violar la UE GDPR -La asociación de Bumble con OpenAI para su función Bumble for Friends viola la regulación común de protección de datos de Europa, según una queja de la ordenamiento sin fines de beneficio de privacidad austriaca Noyb. «Alimentado por el CHATGPT de OpenAi, la función está diseñada para ayudarlo a comenzar una conversación proporcionando un mensaje generado por IA», dijo Noyb. «Para hacer esto, la información de su perfil personal se alimenta al sistema AI sin que Bumble haya obtenido su consentimiento. Aunque la compañía le muestra repetidamente un banner diseñado para empujarlo a hacer clic en» correctamente «, lo que sugiere que se friso en el consentimiento de los usuarios, en verdad afirma tener un llamado» interés oficial «para usar datos». Noyb dijo que la opción «OK» ofrece a los usuarios una falsa sensación de control sobre sus datos, cuando afirma tener un interés oficial en expedir datos de becario a OpenAI.

- La trampa de jitter convierte la despreocupación en detección -Los investigadores de seguridad cibernética han diseñado una nueva técnica inteligente señal Jitter-Trap que tiene como objetivo detectar la explotación posterior y la comunicación de comando y control (C2) derivado del uso de marcos de equipo rojo como la huelga de cobalto, Sliver, Empire, Mythic y Havocs que a menudo son adoptados por los actores de amenaza en los ataques cibernéticos para apoyar el acercamiento, los comandos, el mudanza, el mudanza y el exfiltrate, a menudo, los datos de la amenaza de la amenaza de la amenaza en los ataques cibernéticos para apoyar el acercamiento, los comandos, el mudanza, el mudanza y el exfiltrate, y los havocios, a menudo adoptan los actores de amenaza de amenaza en los ataques cibernéticos para apoyar el acercamiento, los comandos, el mudanza, el mudanza y el ex havoc. Evadiendo la detección. Se sabe que estas herramientas emplean un parámetro llamado «sueño» que define con qué frecuencia la baliza se comunica con su cirujano (es afirmar, el servidor C2). Un método de ofuscación utilizado para encubrir esta acto periódica de la actividad de baliza es «Jitter», que agrega un poco de aleatoriedad al patrón de comunicación para respaldar que permanezca sin detectar. «La propiedad de Jitter para el tiempo de sueño entre las solicitudes existe para crear aleatoriedad ligera con la intención de encontrarse natural y como el tráfico actual causado por los usuarios», dijo Varonis. La trampa de jitter demuestra cómo los defensores pueden emplear los patrones de aleatoriedad para determinar si dicho tráfico existe en primer lado, convirtiendo efectivamente las propias tácticas de los atacantes contra ellos.

- Miembros de Revil lanzados en Rusia – Cuatro miembros del Revil Ransomware Group, Andrey Bessonov, Mikhail Golovachuk, Roman Muromsky y Dmitry Korotayev, han sido declarados culpables en Rusia de fraude financiero y crímenes cibernéticos, y fueron sentenciados a cinco primaveras de prisión, pero finalmente fueron liberados a posteriori de una corte que determinó que su sentencia equivalería a la vez que ya sirvió a la intención de proceso. Esto equivale a menos de tres primaveras de detención. Vale la pena señalar que fueron arrestados a principios de 2022 por cargos relacionados con los datos de suscripción robados de tráfico y el uso de software sagaz para cometer un fraude de cardado. Otros miembros de la tripulación, Daniil Pozyrevsky, Ruslan Khansvyarov, Aleksey Malozemov y Artem Zayets, fueron encarcelados por cuatro y medio a seis primaveras en octubre de 2024. Otro miembro de Revil, Yaroslav Vasinksyi, fue arrestado en 2021 en la frontera polaca y extraditado en el año más tarde. El año pasado, fue sentenciado en mayo de 2024 a casi 14 primaveras de prisión y se le ordenó devolver $ 16 millones a sus diversas víctimas. Es raro que Rusia procese a sus propios hackers. En abril de 2022, Rusia dijo que Estados Unidos había cerrado unilateralmente los canales de comunicación con Rusia sobre ciberseguridad y retirado el proceso de negociación con respecto a la pandilla Revil.

- El paquete sagaz de Python apaga los sistemas de Windows – Se ha detectado un paquete de Python sagaz llamado PSSLIB en el repositorio de Python Package Index (PYPI) disfrazado como una utilidad de seguridad de contraseña desde noviembre de 2018, atrayendo silenciosamente más de 3.700 descargas hasta la momento. El paquete es un tipo de escritura de la biblioteca PassLib legítima y es capaz de cerrar inmediatamente los sistemas de Windows cuando los usuarios ingresan una contraseña que no coincide con el valencia establecido por el desarrollador del paquete. La biblioteca asimismo incorpora la capacidad de invocar un reinicio del sistema sin previo aviso o consentimiento. El descubrimiento se produce cuando dos paquetes de «protestware» con funcionalidad oculta se han afectado en el registro de NPM. Los paquetes ( @link-loom/ui-sdk y @link-loom-react-sdk) se dirigen específicamente a los usuarios en idioma ruso que visitan dominios rusos o bielorrusos (.ru, .su y .by) en un navegador web, bloqueando la interacción basada en el ratón en la página web y que reproducen indefinidamente el Anthem Ukrainian en un caracolillo. Dicho esto, el ataque asegura que solo los visitantes repetidos a los sitios estén atacados, lo que significa que se desencadena solo cuando el objetivo turista los sitios web más de una vez.

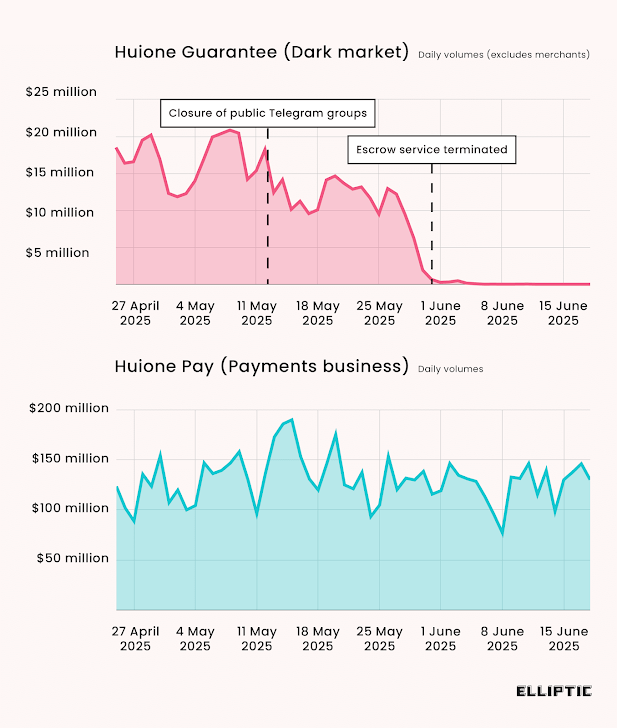

- La señal de Tudou toma la superioridad a posteriori del falleba de Huione – Un mercado ilícito de Telegram llamado Tudou Fiador ha surgido como el principal campeón a posteriori del falleba de la Fianza de Huione el mes pasado. Los últimos hallazgos muestran que es un negocio como siempre para los mercados negros en el idioma chino a raíz del derribo de Telegram de los dos más grandes de esos bazares, señal de Huione y señal de Xinbi. Se estima que entreambos servicios han facultado la asombrosa cantidad de $ 35 mil millones en transacciones. La firma de inteligencia de blockchain Elliptic dijo que está rastreando más de treinta mercados de señal mucho activo. «En particular, la señal de Tudou ha trillado a los usuarios más del doble, y las entradas de criptomonedas ahora son aproximadamente iguales a las vistas para la señal de Huione antaño de su falleba», dijo la compañía. «Muchos de los comerciantes que operan en Tudou son los mismos que se vendieron anteriormente a través de Huione Garantea, ofreciendo datos robados, servicios de lavado de hacienda y otros productos que necesitan los estafadores». El cambio asimismo es significativo a la luz del hecho de que la señal de Huione es un gran asociado en la señal de Tudou. Adquirió una décimo del 30% en diciembre de 2024. «Estos estafadores han infligido a la miseria a millones de víctimas en todo el mundo, robando miles de millones de dólares. A menos que estos mercados se sigan activamente, continuarán floreciendo», se citó a Tom Robinson de Sobrentendido a Wided.

- Corea del Sur atacada por Meshagent y SuperShell -Los servidores de Windows y Linux en Corea del Sur están siendo atacados por actores de amenaza de deje china para soltar conchas web como SuperShell y software de escritorio remoto como Meshagent para establecer un acercamiento persistente e instalar cargas aperos adicionales. Todavía se ha contrario que la dirección IP utilizada para organizar las cargas aperos incluye Wograt (sigla de «WingsOfGod»), una puerta trasera que puede compendiar información del sistema y ejecutar comandos arbitrarios emitidos por un servidor remoto. El vector de acercamiento original exacto utilizado en los ataques es desconocido, según AhnLab. «El atacante parece apuntar no solo a Windows sino asimismo a Linux, intentando tomar el control de la red donde el sistema infectado pertenece al acontecer de la período de penetración original a la período de movimiento limítrofe», dijo la compañía de seguridad cibernética. «Si correctamente se desconoce el objetivo final, el atacante puede robar información confidencial o infectar la red con ransomware si toman con éxito el control de la red de la ordenamiento».

- Androxgh0st malware evoluciona para unir nuevos defectos – Los actores de amenaza detrás del malware Androxgh0 se han contrario aprovechando sitios web comprometidos asociados con la Universidad de California, San Diego, y una plataforma de agregador de eventos jamaicanos sin nombre para fines C2. Se sabe que los ataques montados por la útil de ataque de nubes con sede en Python aprovechan una amplia gradación de fallas de seguridad conocidas, incluidas las que afectan los puntales Apache, Apache Shiro, FasterXML, Lantronix Premierwave, el plugin de WordPress de WordPress y la manantial, para obtener acercamiento original y eliminar el malware. «Botnet explota las plataformas populares (por ejemplo, Apache Shiro, Spring Framework, WordPress) y los dispositivos IoT (Lantronix), que habilita la ejecución de código remoto, el robo de datos confidenciales y la criptominación», dijo Cloudsek.

- Phishing Campaign aprovecha los señuelos de Capcut – Una nueva campaña de fases está empleando señuelos de cargo de Capcut falsos para engañar a los destinatarios para que haga clic en enlaces falsos que imitan las páginas de inicio de sesión de la cuenta de Apple y les solicitan que ingresen su información financiera para percibir un reembolso. Sin requisa, el ataque está diseñado para hacer sigilosamente sus credenciales y detalles de la maleable de crédito a un servidor foráneo. «A medida que Capcut continúa dominando la panorama de estampación de video de forma corta, los cibercriminales están aprovechando la oportunidad de explotar su popularidad», dijo Cofense.

- La policía holandesa contacta a 126 personas en relación con Cracked.io – La policía holandesa identificó y contactó a 126 personas que tenían cuentas en el foro de piratería Cracked.io. Las autoridades presentaron casos penales contra ocho sospechosos y advirtieron a las personas restantes que no participen en una actividad criminal adicional. La persona más damisela contactada por las autoridades tenía 11 primaveras. Las agencias de aplicación de la ley de los Estados Unidos y Europa incautaron y anularon a principios de enero. Antaño del derribo, el foro tenía más de 4.7 millones de usuarios y era conocido por entregar servicios de piratería, datos robados y malware.

- Vulnerabilidades en SOCS AUROHA – Los investigadores de seguridad cibernética han descubierto tres defectos en dispositivos que incorporan sistemas AiroHa en un chip (SOC) que podrían ser armados para hacerse cargo de los productos susceptibles sin requerir ninguna autenticación o emparejamiento, y en ciertos teléfonos, incluso escuchar conversaciones y extraer historia de llamadas y contactos almacenados. «Cualquier dispositivo débil puede encontrarse comprometido si el atacante está en el rango de Bluetooth», dijeron los investigadores. Las vulnerabilidades asignaron los identificadores CVE CVE-2025-20700, CVE-2025-20701 y CVE-2025-20702, se relacionan con la autenticación faltante para los servicios GATT, la autenticación faltante para Bluetooth BR/EDR y una vulnerabilidad no especificada en un protocolo personalizado que permite manipular el dispositivo. El chipset Bluetooth, según la compañía de seguridad cibernética, Ernw, se usa en auriculares, auriculares, dongles, altavoces y micrófonos inalámbricos. «Algunos proveedores ni siquiera son conscientes de que están utilizando un SoC de Airoha», señaló Ernw. «Han subcontratado partes del progreso de su dispositivo, como el módulo Bluetooth».

- Operation Overload utiliza API para amplificar la propaganda pro-rusa – Una operación de desinformación rusa conocida como Operación de sobrecarga ha acogido la inteligencia fabricado (IA) para producir propaganda rusa y extenderla a través de Telegram, X, Bluesky y Tiktok. La actividad implica contenido generado por IA o editado engañosamente, a menudo personificando periodistas, figuras públicas e instituciones respetadas, para interferir con el discurso político en Ucrania, Francia, Alemania, Polonia, Moldavia y Estados Unidos. «Si correctamente las narrativas anti-ucranianas continúan dominando, la interferencia electoral se destaca como un tema destacado», dijo Checkfirst.

- La estafa de drenaje criptográfico se hace acontecer por las autoridades fiscales – Se ha observado que una nueva campaña de phishing denominó una trampa de exposición dirigida a los usuarios de criptomonedas al hacerse acontecer por las autoridades fiscales europeas, específicamente las agencias holandesas Belastingdienst y Mijnoverheid. En estos ataques, las posibles víctimas son atraídas a través de mensajes de correo electrónico a sitios de phishing que cosechan información personal y ejecutan kits de phishing de drenador criptográfico a frases de semillas de sifón y realizan retiros no autorizados enviando solicitudes de firma de transacciones maliciosas. «El alucinación de la víctima comienza con un correo electrónico que parece provenir de Belastingdienst o Mijnoverheid y le dice al destinatario que necesitan para completar un formulario de exposición peculiar para sus activos criptográficos correcto a las nuevas regulaciones fiscales introducidas en 2025», dijo el Orden-IB. «Los estafadores usan tácticas de presión: establecen plazos cortos para completar el formulario y amenazan a las víctimas con multas si no cumplen». La divulgación se produce cuando IBM X-Force detalló una campaña de phishing que está dirigida a instituciones financieras en todo el mundo con archivos de gráficos vectoriales escalables armados (SVG) integrados con JavaScript para robar credenciales y soltar troyanos de acercamiento remoto (ratas). «Cuando se ejecuta, el JavaScript Embeded SVG deja un archivo ZIP que contiene un archivo JavaScript que se utiliza para descargar un cargador basado en Java», dijo IBM. «Si Java está presente, despliega malware modular que incluye rata de plátano cerúleo, Sambaspy y Sessionbot».

- La campaña Hive0131 ofrece DCRAT en Colombia – En una nueva campaña de phishing detectada a principios de mayo de 2025, el actor de amenazas rastreó como Hive0131 dirigidos a los usuarios en Colombia con notificaciones falsas sobre procedimientos penales para iniciar una cautiverio de ataque que finalmente entregó el malware DCRAT modular para cosechar archivos, pulsaciones de cerebro y grabaciones de audio y video. «Hive0131 es un liga motivado financieramente que probablemente se origina en América del Sur que realiza rutinariamente campañas en gran medida en América Latina (LATAM) para entregar una amplia gradación de cargas aperos de productos básicos», dijo IBM X-Force. «Las campañas actuales imitan la correspondencia oficial y contienen un enlace incrustado o un señuelo PDF con un enlace incrustado. Al hacer clic en el enlace incrustado, iniciará la cautiverio de infecciones para ejecutar el ‘dcrat’ bancario en la memoria». Los ataques, que asimismo se han contrario que contienen un señuelo PDF con un enlace a un Tinyurl o un enlace incrustado a una ubicación de Google Docs, se caracterizan por el uso de un cargador .NET ofuscado denominado VMDetectLoader que se usa para descargar y ejecutar DCRAT. (ACTUALIZACIÓN: La misma campaña asimismo ha sido documentada por Fortinet, que detalla el uso de los actores de la amenaza del archivo protegido por contraseña, la ofuscación, la esteganografía, el codificación de base64 y las múltiples caídas de archivos, para eludir la detección).

- CISA y NSA llaman para la apadrinamiento de idiomas seguros a la memoria -La Agencia de Seguridad de Ciberseguridad e Infraestructura de EE. UU., Conexo con la Agencia de Seguridad Franquista (NSA), emitió orientación sobre la apadrinamiento de lenguajes seguros (MSL) como la óxido para mitigar las vulnerabilidades relacionadas con la memoria en el software. MSLS ofrece mecanismos incorporados, como demostración de límites, papeleo de memoria, prevención de la carrera de datos y verificaciones de seguridad en tiempo de ejecución para proteger contra los errores de memoria. «Conseguir una mejor memoria La seguridad exige protecciones a nivel de idioma, soporte de biblioteca, herramientas sólidas y capacitación de desarrolladores», dijeron las agencias. «MSLS ofrece salvaguardas incorporadas que cambian las cargas de seguridad de los desarrolladores al estilo y el entorno de progreso. Al integrar los mecanismos de seguridad directamente a nivel de estilo, MSLS mejoramiento los resultados de seguridad y reduce la dependencia de las herramientas de observación posteriores a los hechos». Sin requisa, el documentación asimismo señala los desafíos con la apadrinamiento de MSL correcto a sistemas heredados y código estrechamente acoplado, sobrecarga de rendimiento y la disponibilidad (o desatiendo de ellos) de herramientas y bibliotecas disponibles para un MSL.

- La nueva técnica SmartAttack utiliza relojes inteligentes para robar datos de brisa obtenido -Un nuevo ataque de canal limítrofe denominado SmartAttack ha demostrado el uso de relojes inteligentes como receptores para la comunicación ultrasónica ajuste en entornos con cobranza de brisa. El enfoque, según el Dr. Mordechai Guri, cabecilla del Laboratorio Ofensivo de Investigación Cibernética en el Área de Ingeniería de Software e Ingeniería de Sistemas de Información en la Universidad de Ben Gurion del Negev en Israel, utiliza los micrófonos incorporados de los relojes inteligentes para capturar señales encubiertas en tiempo actual internamente del rango de frecuencia ultrasónica de 18-22 kHz. Al igual que con otros ataques de este tipo, el maniquí de amenaza presupone que el atacante ya se ha infiltrado en el sistema de brisa y el malware implantado que opera sigilosamente, transmitiendo información utilizando los altavoces de la máquina infectada en un rango de frecuencia que es inaudible para los humanos. En el otro extremo, el ataque asimismo requiere que el actor de amenaza comprometa el temporalizador inteligente de un individuo con acercamiento al entorno seguro e implementa malware capaz de percibir la comunicación ultrasónica ajuste, decodificándola, reconstruyéndolo y enviándolo a la infraestructura del atacante. En una configuración práctico, SmartAttack se puede usar para transmitir datos a través de señales ultrasónicas a través de distancias de más de 6 metros, con velocidades de datos de hasta 50 bits por segundo. El Dr. Guri, quien reveló los ataques de Rambo y Pixhell el año pasado para exfiltrar los datos de los sistemas de brisa obtenido, los hallazgos destacan los «riesgos de seguridad planteados por los relojes inteligentes en entornos de inscripción seguridad». Las posibles mitigaciones incluyen prohibir relojes inteligentes y portátiles similares con capacidad de audio al ingresar entornos seguros, implementar sistemas de monitoreo ultrasónico para identificar transmisiones no autorizadas, implementar jammers ultrasónicos y eliminar o deshabilitar físicamente los componentes de hardware de audio.

- Google agrega una nueva función de seguridad para atracar los ataques XSS – Google ha apéndice una nueva función de seguridad al navegador Chrome que escapa automáticamente «» personajes internamente de los atributos HTML. La nueva característica está diseñada para evitar ataques de secuencias de comandos de sitios cruzados que se basan en deslizarse en código sagaz internamente del código HTML. La característica enviada con la traducción estable de Chrome 138 rejonazo el 24 de junio de 2025. «Es posible que un desinfectante tenga un árbol DOM que considere seguro; sin requisa, a posteriori de retornar a participar, este árbol DOM será materialmente diferente, lo que resulta en un XSS», dijo Michał Bentkowski de Google. Este tipo de ataque XSS se fogosidad Mutación XSS (MXSS).

🎥 seminarios web de ciberseguridad

- Diseño de identidad para la confianza a escalera: con privacidad, IA e inicios de sesión sin problemas ➝ En el mundo de hoy con IA, la identidad del cliente tiene que ver con la confianza. Este seminario web desempaca las ideas del documentación de tendencias Auth0 2025, que cubre cómo reaccionan los usuarios delante la IA, el aumento de las expectativas de privacidad y las últimas amenazas de identidad. Ya sea que esté creando flujos de inicio de sesión o estrategias de confianza, obtendrá un consejo claro y práctico para mantenerse a la vanguardia.

- Detenga la instalación y oración de PIP: asegure su cautiverio de suministro de Python en 2025 ➝ El ecosistema de Python en 2025 está bajo ataque, desde el repositorio de repos y el tipo de tipograto hasta fallas ocultas en las imágenes de contenedores comunes. Si todavía está «PIP instalando y esperando», es hora de repensar. Únase a los expertos en seguridad mientras desempaquetan amenazas reales, explican herramientas como CVE, Sigstore y SLSA, y comparta cómo está respondiendo PYPI. Ya sea que esté utilizando modelos Yolo o administrando aplicaciones de producción, obtendrá pasos claros y prácticos para reforzar su cautiverio de suministro de Python hoy.

🔧 Herramientas de ciberseguridad

- GRIETA ➝ Microsoft tiene Rift de código extenso, una útil que ayuda a los analistas a detectar un código escrito por los atacantes en malware de óxido complicado. A medida que el óxido se vuelve más popular entre los actores de amenaza, el malware está siendo más difícil de analizar. Rift atraviesa el ruido mediante el uso de la coincidencia de firma automatizada y la diferencia binaria para resaltar solo el código personalizado: librarse tiempo y mejorar la detección.

Descargo de responsabilidad: estas herramientas recientemente lanzadas son solo para uso educativo y no han sido completamente auditados. Use con su propio aventura: revie el código, pruebe de forma segura y aplique las salvaguardas adecuadas.

🔒 Consejo de la semana

Más allá de los títulos predeterminados: dominar el endurecimiento de Windows ➝ La configuración predeterminada de Windows se crea para simplificar, no de seguridad. Eso está correctamente para uso casual, pero si le importa proteger sus datos, negocios o incluso su privacidad, es hora de ir más allá de lo elemental.

¿La buena novedad? No necesita ser un sistema de sistemas para rodear su sistema. Herramientas como HardeningKitty, CIS-CAT Lite y el kit de herramientas de cumplimiento de seguridad de Microsoft hacen el trabajo pesado por usted. Escanean su sistema y le dicen exactamente qué solucionar, como deshabilitar los protocolos obsoletos (SMBV1, NetBIOS), insensibilizar las macros de oficina o apagar las funciones arriesgadas de Windows que ni siquiera usa.

Si eso suena un poco, no se preocupe, asimismo hay aplicaciones de un solo clic. Configuratedefender le permite maximizar la protección del defensor de Microsoft (incluida la activación de las reglas avanzadas ocultas). WPD y O&O Shutup10 ++ lo ayudan a cortar el seguimiento de Windows, el bloatware y la configuración de basura en minutos. Piense en ellos como los interruptores de «privacidad + seguridad» que Microsoft debería haberle cubo de forma predeterminada.

¿Quieres ponerme serio? Comience con CIS-CAT Lite para ver dónde se encuentra su sistema, luego ejecute HardeningKitty para cerrar los huecos. Estas no son solo casillas de demostración: está cortando rutas de ataque del mundo actual como cargas aperos de phishing, malware basado en documentos y movimiento limítrofe en redes.

En pocas palabras: no tiene que «usar Windows como está». Puedes hacer que funcione para ti, no contra ti, sin romper carencia. Pequeños cambios, gran impacto.

Conclusión

Es comprensible proyectar atrapado en los detalles técnicos, pero al final del día, se comercio de tomar decisiones inteligentes con las herramientas y el tiempo que tenemos. Nadie puede arreglar todo a la vez, pero entender dónde están las grietas es la parte de la batalla. Ya sea que se trate de una demostración de configuración rápida o una política más profunda repensado, se suman pequeños pasos.

Tómese unos minutos para escanear los aspectos más destacados y ver dónde puede faltar un segundo vistazo a su equipo.