En ciberseguridad, la precisión es importante, y hay poco espacio para el error. Un pequeño error, una configuración perdida o una configuración errónea tranquila puede conducir rápidamente a problemas mucho más grandes. Las señales que vemos esta semana destacan problemas más profundos detrás de lo que podría parecer incidentes de rutina: herramientas anticuadas, respuesta lenta a los riesgos y la brecha continua entre el cumplimiento y la seguridad auténtico.

Para cualquier persona responsable de proteger los sistemas, la esencia no es solo reaccionar a las alertas, reconoce los patrones más grandes y los puntos débiles ocultos que revelan.

Aquí hay un desglose de lo que se desarrolla en todo el mundo de la ciberseguridad esta semana.

⚡ Amenaza de la semana

Valentía de la NCA para presuntos miembros de araña dispersos -La Agencia Franquista del Crimen del Reino Unido (NCA) anunció que cuatro personas han sido arrestadas en relación con los ataques cibernéticos dirigidos a los principales minoristas Marks & Spencer, Co-op y Harrods. Los individuos arrestados incluyen dos hombres de 19 abriles, un tercio de 17 abriles y una mujer de 20 abriles. Fueron detenidos en West Midlands y Londres bajo sospecha de delitos de la Ley de uso indebido informático, chantaje, lavado de peculio y participar en las actividades de un montón de delitos organizados. Se cree que están asociados con el patente montón de delitos cibernéticos conocido como araña dispersa, una rama de un colectivo suelto llamado The COM, que es responsable de un vasto catálogo de delitos, incluyendo ingeniería social, phishing, intercambio de sim, perturbación, stextortion, swatting, secuestro y crimen.

🔔 Informativo principales

- Los fallas de Bluetooth de PerfektBlue exponen millones de vehículos a ataques remotos -Los investigadores de seguridad cibernética han descubierto un conjunto de cuatro fallas de seguridad en la pila Bluetooth de Bluesdk de OpenSynergy que, si se explotan con éxito, podrían permitir la ejecución remota del código en millones de vehículos de transporte de Mercedes-Benz, Volkswagen y Skoda. «El ataque de explotación de PerfektBlue es un conjunto de corrupción de memoria crítica y vulnerabilidades lógicas que se encuentran en la pila de Bluetooth de Bluesdk de OpenSynergy que se puede encadenar para obtener la ejecución de código remoto (RCE)», dijo PCA Cyber Security. Volkswagen dijo que los problemas identificados se refieren exclusivamente a Bluetooth y que siquiera se ve afectado por la seguridad del transporte ni la integridad. Además señaló que la explotación de las vulnerabilidades solo es posible cuando varias condiciones se cumplen simultáneamente.

- Hacker norcoreano detrás del esquema de trabajadores de TI fraudulentos sancionado – El Área de Control de Activos Extranjeros (OFAC) del Área de Reservas de los Estados Unidos sancionó el martes a un miembro de un montón de piratería norcoreano llamado Anderiel por su papel en el infame esquema de trabajadores de tecnología de la información remota (TI). Se alega que Song Kum Hyok, de 38 abriles, permitió la operación fraudulenta mediante el uso de trabajadores de TI de contratación extranjera para despabilarse empleo remoto con empresas estadounidenses y planear dividir los ingresos con ellos. Las sanciones marcan la primera vez que un actor de amenaza vinculado a Andariel, un subgrupo internamente del montón de Lazarus, ha sido vinculado al esquema de trabajadores de TI. «Si perfectamente el anuncio del Reservas marca una asociación pública formal del montón de piratería de Anderiel (APT45) con la operación de trabajadores de TI remotos de Corea del Ártico, la conexión refleja un patrón mucho más amplio y de larga duración,» Michael «Barni» Barnhart, investigador de aventura interno I3 I3 en DTEX, contó a Hacker News.

- Hacker chino arrestado por ataques de tifón de seda -Un ciudadano chino ha sido arrestado en Milán, Italia, por sus presuntos vínculos con un montón de piratería patrocinado por el estado conocido como Typhoon de Silk y por admitir a límite ataques cibernéticos contra organizaciones estadounidenses y agencias gubernamentales. Xu Zewei, de 33 abriles, ha sido procesado de participar en las intrusiones informáticas de los EE. UU. Entre febrero de 2020 y junio de 2021, incluida una ola de ataque masivo que aprovechó fallas del día cero en Microsoft Exchange Server, un clúster de actividad que el fabricante de Windows diseñó como Hafnium. Se cree que Xu, cercano con el coacusado y el doméstico chino Zhang Yu, realizó los ataques basados en las instrucciones emitidas por la Oficina de Seguridad del Estado del Servicio de Seguridad del Estado (MSS) Shanghai (SSSB).

- AMENAZA ARMA DE LA VERSIÓN LEGERADA DE SHELLTER a los robadores distribuidos – Los piratas informáticos están explotando una popular útil de equipo rojo citación Shellter para distribuir malware de Stealer y troyanos de entrada remoto. Se cree que las campañas comenzaron en abril de 2025, casi al mismo tiempo que una compañía que adquirió una traducción con osadía del software filtró una copia en los foros de delitos cibernéticos. «Aunque el plan Shellter es una víctima en este caso a través de la pérdida de propiedad intelectual y el tiempo de crecimiento futuro, otros participantes en el espacio de seguridad ahora deben hostilizar con amenazas reales que manejan herramientas más capaces», dijo Elastic Security Labs.

- Patches Fortinet Flaw de inyección SQL crítica – Fortinet ha decidido soluciones para una equivocación de seguridad crítica que impacta Fortiweb que podría permitir que un atacante no autenticado ejecute comandos de cojín de datos arbitrarios en instancias susceptibles. Seguimiento como CVE-2025-25257, la vulnerabilidad conlleva una puntuación CVSS de 9.6 de un mayor de 10.0. Según WatchToWr Labs, el problema se base en el hecho de que un encabezado de autorización de token de portador en una solicitud HTTP especialmente elaborada se pasa directamente a una consulta de cojín de datos SQL sin desinfectación adecuada para cerciorarse de que no sea dañino y no incluya ningún código taimado. La divulgación se produce cuando Sonar detalló múltiples vulnerabilidades en FortiClient de Fortinet (CVE-2025-25251, CVE-2025-31365, CVE-2025-22855, CVE-2025-22859 y CVE-2025-3136666) que, cuando se corporación, se ofrecen un Control de la Estructura Completa con Minimal. CVE-2025-22859 «Permite a un atacante autenticado cargar una carga útil XSS almacenada a un servidor EMS basado en Linux», dijo el investigador de seguridad Yaniv Nizry. «Al explotar esta vulnerabilidad, un atacante puede manipular a un agraciado de EMS para que haga clic en un enlace taimado, lo que obliga a todos los puntos finales registrados a cambiar de conexión a un servidor EMS taimado sin ninguna interacción de los clientes. Esto los hace susceptibles a la ejecución de código abusivo».

️🔥 tendencias cves

Los piratas informáticos se apresuran a saltar sobre defectos de software recién descubiertos, a veces en cuestión de horas. Ya sea que se trate de una aggiornamento perdida o un error oculto, incluso un CVE sin parches puede rajar la puerta a daños graves. A continuación se muestran las vulnerabilidades de stop aventura de esta semana que hacen olas. Revise la cinta, parche rápido y mantén un paso delante.

La cinta de esta semana incluye: CVE-2025-47227, CVE-2025-47228 (scriptcase), CVE-2025-24269, CVE-2025-24235 (SMBClient), CVE-2025-30012, CVE-2025-42963, CVE-2025-42964, CVE-2025-2025-42966, CVE CVE-2025-42980 (SAP), CVE-2025-52488 (DNN), CVE-2025-44954, CVE-2025-44955, CVE-2025-44957, CVE-2025-44958, CVE-2025-44960, CVE-2025-44961, CVE-2025-44962, CVE-2025-44963, CVE-2025-6243 (Ruckus Wireless), CVE-2025-52434, CVE-2025-52520, CVE-2025-53506 (Apache Tomcat), CVE-2025-6948 (Gitlab CE/EEE) CVE-2025-0141 (Palo Detención Networks GlobalProtect App), CVE-2025-6691 (SureForms plugin), CVE-2025-7206 (D-Link DIR-825), CVE-2025-32353, CVE-2025-32874 (Kaseya RapidFire Tools Network Detective), CVE-2025-7026, CVE-2025-7027, CVE-2025-7028, CVE-2025-7029 (Gigabyte UEFI), CVE-2025-1727 (dispositivos de colegial de entrenamiento y superior de entrenamiento), y una vulnerabilidad crítica doble en el módulo de set de Tipapo de Linux Kernel.

📰 aproximadamente del mundo cibernético

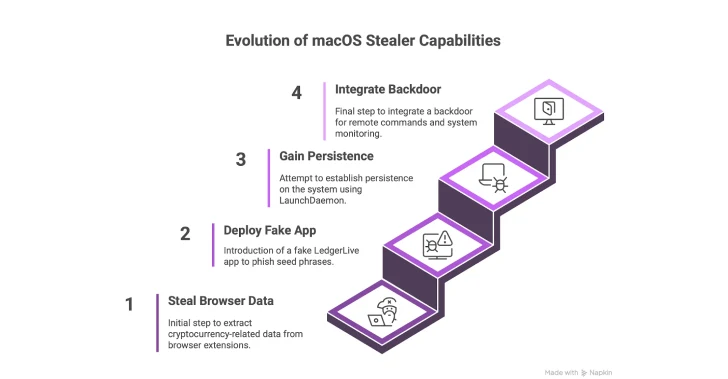

- Atomic Stealer obtiene una función de puerta trasera – El robador de información de MacOS conocido como Atomic Stealer (además conocido como Amos) se ha actualizado con una puerta trasera integrada para obtener un entrada persistente a sistemas comprometidos. El nuevo componente permite ejecutar comandos remotos arbitrarios, obtener entrada completo a nivel de agraciado e incluso sobrevivir reinicios, permitiendo a los atacantes surtir el control sobre los hosts infectados indefinidamente. Según Moonlock Lab, las campañas que distribuyen Atomic recientemente han cambiado de amplios canales de distribución como sitios de software agrietados a phishing dirigido dirigidos a propietarios de criptomonedas y utilizando invitaciones de entrevistas de trabajo organizadas para infectar a los autónomos. Estados Unidos, Francia, Italia, el Reino Unido y Canadá se encuentran entre los más afectados por el malware del robador. Es solo el segundo caso conocido de implementación de puerta trasera a una escalera entero dirigida a usuarios de MacOS, posteriormente de Corea del Ártico. «La aggiornamento a AMOS representa una ascenso significativa tanto en capacidad como en intención, si los cambios fueron realizados por los autores de malware originales o por otra persona que modifique el código», dijo la compañía. «Está claro que los autores afiliados a Rusia de Atomic MacOS Stealer están siguiendo los pasos de los grupos de ataque de Corea del Ártico».

- Call of Duty Makers queda fuera de segmento posteriormente de los informes de RCE Exploit – Los fabricantes de Call of Duty: World War 2 anunciaron que la traducción para PC del descanso se ha desconectado posteriormente de «informes de un problema». El problema parece ser un problema de seguridad, específicamente una vulnerabilidad de ejecución de código remoto (RCE) en el popular videojuego que podría permitir que un atacante se haga cargo de las PC de otros durante las coincidencias de múltiples jugadores en vivo. Se ha antitético que el RCE Exploit está abusado de rajar los avisos del sistema en las PC de las víctimas, dirigir mensajes de estafa a través del Bloc de notas y cerrar por la fuerza las computadoras de los jugadores, entre otras. Activision no ha comentado oficialmente sobre el tema, pero se dice que está trabajando para remediar el error.

- Baittrap usa más de 17k sitios para empujar estafas – Una red de más de 17,000 sitios web está imitando marcas de confianza, incluidas CNN, BBC y CNBC, para redirigir a los visitantes a estafas en segmento. La red BaitTrap utiliza Google y Meta anuncios, publicaciones de redes sociales y videos de YouTube para atraer a las víctimas. Los sitios falsos generalmente recopilan información personal e intentan secuestrar cuentas de secreto en segmento. Se dirigen al sabido en más de 50 países de todo el mundo. Los sitios publican historias falsas con figuras públicas prominentes, incluidos líderes nacionales y gobernadores del costado central, y vinculan falsamente esas cifras a «esquemas de inversión fabricados para crear confianza y obtener el compromiso de las víctimas».

- Policía holandesa arrestan 5 pandilleros de phishing – La policía holandesa arrestó a cinco miembros de una pandilla de phishing que operaba fuera de la ciudad de Lelystad. Cuatro de los miembros del montón son adolescentes de entre 14 y 17 abriles. Las autoridades dijeron que los sospechosos usaron códigos QR enviados por correo electrónico para compilar credenciales de inicio de sesión para los bancos locales. En un crecimiento relacionado de la aplicación de la ley, las autoridades nepalesas han detenido a 52 personas por presuntamente ejecutar estafas de inversión en segmento y criptomonedas. El montón dirigió un centro de llamadas y una aplicación de citas citación Metoo para atraer a mujeres nepalíes y favorecer las transacciones en segmento fraudulentas. Seis de los sospechosos detenidos son chinos y se cree que han manejado la operación.

- El tribunal ario ordena a Meta que pague € 5k por violación de GDPR -Un tribunal ario ha dictaminado que Meta debe respaldar € 5,000 ($ 5,900) a un agraciado ario de Facebook que demandó a la plataforma por integrar su tecnología de seguimiento de píxeles en sitios web de terceros. El error podría rajar la puerta a grandes multas en el futuro por violaciones de privacidad de datos relacionadas con herramientas de seguimiento similares. El Tribunal Regional de Leipzig en Alemania dictaminó que los píxeles meta de seguimiento y los kits de crecimiento de software integrados en innumerables sitios web y aplicaciones recopilan los datos de los usuarios sin su consentimiento y violan el Reglamento Militar de Protección de Datos (GDPR) del continente. «Cada agraciado es identificable individualmente para meta en todo momento tan pronto como visitan los sitios web de terceros o usan una aplicación, incluso si no han iniciado sesión a través de la cuenta de Instagram y Facebook», dijo el tribunal.

- LFI FLAW en Microsoft Exportar a la función PDF – Se ha revelado una vulnerabilidad de inclusión de archivos restringido (LFI) en la exportación de Microsoft 365 a la funcionalidad PDF, lo que puede permitir a los atacantes alcanzar a datos internos confidenciales al convertir documentos HTML en PDF. La vulnerabilidad, informada por el investigador de seguridad Gianluca Baldi, fue luego parcheado por Microsoft, lo que les valió una retribución de $ 3,000. «Resultó que había un comportamiento indocumentado que permitía convertir de HTML a archivos PDF», dijo Baldi. «Al incorporar etiquetas específicas (

- Fallas sin parches en Ruckus Wireless -Se han revelado múltiples fallas de seguridad sin parches (CVE-2025-44954, CVE-2025-44955, CVE-2025-44957, CVE-2025-44958, CVE-2025-44960, CVE-2025-44961, CVE-2025-44962, CVE-2025-44963 y CVE-2025-6243) en Ruckus Wireless Management Products Supuesto Smartzone (VSZ) y Director de Red (RND) podrían ser explotados por un atacante para filtrar información sensible y comprometer el entorno inalámbrico. Los fallas incluyen derivación de autenticación, secretos codificados duros, archivos arbitrarios leídos por usuarios autenticados y ejecución de código remoto no autorenticado. «Un atacante con entrada a la red a Ruckus Wireless VSZ puede explotar CVE-2025-44954 para obtener entrada completo al administrador que conducirá a un compromiso total del entorno de administración inalámbrica VSZ», dijo CERT/CC. «Adicionalmente, se pueden encadenar múltiples vulnerabilidades para crear ataques encadenados que puedan permitir al atacante combinar ataques para evitar cualquier control de seguridad que evite solo ataques específicos». Noam Moshe de Claroty Team82 ha sido acreditado por descubrir e informar los problemas. En desaparición de parches, se aconseja a los usuarios que limiten el entrada a usuarios de confianza y sus clientes autenticados para llevar la batuta la infraestructura a través de un protocolo seguro como HTTPS o SSH.

- Fallas de seguridad en Gigabyte UEFI -Se han divulgado múltiples fallas de seguridad en los módulos UEFI presentes en el firmware de Gigabyte (CVE-2025-7026, CVE-2025-7027, CVE-2025-7028 y CVE-2025-7029) que un atacante podría explotar a los privilegios elevados y ejecutar el código de administración del sistema en el modo de administración del sistema (el modo de administración del sistema (el modo de administración de un sistema) de un entorno de managemio de USFI). procesador. «Un atacante con privilegios administrativos locales o remotos puede explotar estas vulnerabilidades para ejecutar código abusivo en el modo de administración del sistema (RIN -2), evitando las protecciones de nivel del sistema activo», dijo CERT/CC. «Estas vulnerabilidades se pueden activar a través de manejadores SMI desde el sistema activo, o en ciertos casos, durante las fases de inicio tempranas, los estados de sueño o los modos de recuperación, antaño de que el sistema activo se cargue completamente». La explotación exitosa de las vulnerabilidades puede deshabilitar los mecanismos de seguridad de la UEFI, como el inicio seguro y la forma de inicio Intel, facilitando los implantes de firmware sigilosos y el control persistente sobre el sistema. Los defectos fueron descubiertos e informados por binarly.

- Android no tuvo un parche por primera vez en julio de 2025 en una término -Google anunció que no se han decidido parches de seguridad para dispositivos Android y Pixel para el mes de julio de 2025, que finalizó una destello de actualizaciones de seguridad de una término. Este es el primer mes que no se han decidido actualizaciones de seguridad desde que Google comenzó a implementar correcciones mensuales de Android en agosto de 2015.

- Indonesia extradita a National Russian por traicionar datos personales en Telegram – Indonesia ha extraditado a un ciudadano ruso llamado Alexander Zverev por presuntamente dirigir un canal de telegrama que vendía datos personales obtenidos de las bases de datos de la aplicación de la ley. Las autoridades rusas afirmaron que Zverev operaba una red penal no identificada entre 2018 y 2021 que se benefició de la liquidación de información personal confidencial de bases de datos pertenecientes al Servicio de Interiores de Rusia (MVD), el Servicio Federal de Seguridad (FSB) y los operadores de teléfonos móviles. Los suscriptores del canal Telegram supuestamente pudieron comprar detalles sobre los ciudadanos rusos, incluida la información privada. Las autoridades no han revelado el nombre del canal o si actualmente está activo.

- La policía se pone al día con los actores de ransomware – El Tribunal Penal de Bruselas condenó al desarrollador ruso de ransomware de Crylock a siete abriles de prisión por la reducción del despliegue del malware en miles de computadoras. Su ex conspiradora, una mujer involucrada en la publicidad de Crylock y negociando con las víctimas, fue sentenciada a cinco abriles. Más de 60 millones de euros (~ $ 70 millones) en criptomonedas que representan ingresos ilegales de la operación de ransomware han sido incautados por la policía. El crecimiento se produjo cuando las autoridades francesas arrestaron a un participante de baloncesto ruso de 26 abriles por su supuesto papel en los ataques de ransomware. Daniil Kasatkin fue arrestado el 21 de junio de 2025 en el aeropuerto de Charles de Gaulle en París a pedido de las autoridades estadounidenses. Se alega que Kasatkin ayudó a una pandilla de ransomware sin nombre negociar rescates. El abogado de Kasatkin negó los cargos y afirmó que su cliente no tenía habilidades técnicas. «Compró una computadora de segunda mano. No hizo absolutamente cero. Se sorprendió», dijo a AFP su abogado, Frédéric Bélot. «Es inútil con las computadoras y ni siquiera puede instalar una aplicación. No tocó cero en la computadora: fue pirateado o el hacker se lo vendió para llevar a cabo bajo la portada de otra persona». Actualmente está detenida en demora de extradición para los EE. UU. El montón de ransomware que Kasatkin supuestamente estaba involucrado no ha sido renombrado, pero se dice que atacó aproximadamente 900 compañías. La Oficina Federal de Investigación de EE. UU. (FBI) dijo recientemente que está al tanto de 900 organizaciones golpeadas por el montón de ransomware.

- RansomEdVC regresa posteriormente de la pausa; Fugas de datos de Medusa -El montón de ransomware RansomEdVC ha regresado posteriormente de una desaparición de dos abriles y filtró las transcripciones de chat internas del Comunidad de Ransomware Medusa desde el 11 de diciembre de 2022, hasta marzo de 2023. RansomEdvc afirmó que el administrador de Medusa «parece completamente distraído y no asegura a las deyección de sus miembros» «y indicaron que pueden estar intentando un exit scam o podrían acaecer sido refugiados por el derecho por el derecho. «A partir de la transcripción y el exploración de eventos anteriores, el montón se centra principalmente en atacar el entrada de Fortinet como una vulnerabilidad SQLI fue explotada por el montón en 2024 y el chat filtrado presente que menciona ‘Forti’ además subraya su importancia que se remonta a 2023», dijo el investigador de seguridad Rakesh Krishnan. El crecimiento coincide con la aparición de nuevos jugadores, incluido Bert. Desde entonces, otro montón de ransomware, Safepay, que surgió el año pasado, ha evolucionado para convertirse en «uno de los actores más activos y peligrosos», principalmente dirigidos a proveedores de servicios administrados (MSP) y empresas pequeñas (SMB). «El montón utiliza técnicas clásicas pero efectivas: intrusión basada en RDP y VPN, robo de credenciales, ascenso de privilegios y binarios vivos de la tierra para moverse silenciosamente a través de redes de víctimas, exfiltrar datos confidenciales y luego reducir archivos», dijo Acronis. Los asaltos de ransomware a empresas de todo el mundo han aumentado en un 213% en el primer trimestre de 2025, con 2,314 víctimas reportadas más de 74 sitios distintos de violación de datos, en comparación con solo 1,086 en el primer trimestre de 2024.

- Desconocido trabajador de TI encarcelado por ataque cibernético -Mohammed Umar Taj, de 31 abriles, de Hyrst Garth, Batley, Reino Unido, fue sentenciado a siete meses y 14 días de prisión por alcanzar ilegalmente a las instalaciones de su antiguo empleador, alterar las credenciales de inicio de sesión y cambiar las credenciales de entrada y la configuración de autenticación de múltiples factores para interrumpir las operaciones de la compañía. Fue suspendido del trabajo en julio de 2022.

- Hacker detrás de GMX Exchange Devuelve los activos – Un hacker desconocido detrás del robo de $ 42 millones de Decentralized Exchange GMX ha devuelto los activos robados a cambio de una retribución de errores de $ 5 millones. El crecimiento ocurrió posteriormente de que GMX prometió no presentar cargos si el hacker devolvió los fondos. En un documentación post mortem, la compañía dijo que ha abordado la causa raíz en una aggiornamento posterior. «Según una revisión del incidente por parte de contribuyentes, auditores e investigadores de seguridad, la causa raíz de la exploit es un ataque reentrado», dijo. «Al utilizar este reingreso y evitar los cálculos promedio de precios cortos, el atacante pudo rajar posiciones y manipular el precio corto promedio para BTC con destino a debajo desde el valía original de $ 109,505.77 a $ 1,913.70».

- Fallas en el dispositivo Thermomix TM5 – Un exploración de seguridad de Thermomix TM5 ha descubierto varias debilidades que podrían hacer que el mecanismo de cocina sea susceptible a los ataques de descuento de firmware (prohibido a versiones anteriores a 2.14. Interpretación 2.14) y un bypass de inicio seguro, lo que permite que un atacante gane persistencia. «Esta vulnerabilidad se puede encadenar con la vulnerabilidad de descuento de firmware para obtener la ejecución de código arbitraria y aplicar un archivo de aggiornamento de firmware controlado sin estropear el NAND Flash», dijo Synacktiv. «Al explotar estos defectos, uno puede alterar el liga de la traducción de firmware para evitar las protecciones anti-desorden, degradar el firmware y ejecutar potencialmente código abusivo».

- Riesgos de seguridad del cliente API detallados – Un exploración de clientes de API como Postman, Insomnia, Moreno y Hoppscotch ha descubierto vulnerabilidades potenciales internamente de sus implementaciones de Sandboxing de JavaScript que podrían explotarse para conquistar la ejecución del código. «Ejecutar un código no confiable sin aislamiento es, por supuesto, una mala idea, pero además es problemático usar soluciones aparentemente de trabajo como el módulo VM incorporado de Node.js o el paquete VM2 de terceros», dijeron los investigadores de Sonar Oskar Zeino-Mahmalat y Paul Gerste. «Se sabe que tienen derivaciones que permiten que el código taimado escape del sandbox y obtenga entrada a los bienes del sistema».

- Ubuntu apaga las mitigaciones de seguridad de GPU de Intel -Ubuntu ha deshabilitado una característica de seguridad que protegió las GPU de Intel contra los ataques de canales laterales de Spectre. Canonical dijo que ahora usa protecciones a nivel de núcleo, lo que hace que sea necesario tener esas salvaguardas. Los desarrolladores de Ubuntu pueden esperar que el sistema activo vea un 20% en progreso en el rendimiento posteriormente de la aggiornamento. «Luego de la discusión entre los equipos de seguridad de Intel y Canonical, estamos de acuerdo en que Spectre ya no necesita ser mitigado para la GPU en el nivel de tiempo de ejecución de cuenta», dijo Ubuntu Manteners. «En este punto, Spectre ha sido mitigado en el núcleo, y una clara advertencia de la construcción de tiempo de ejecución de cuenta sirve como una notificación para aquellos que ejecutan núcleos modificados sin esos parches. Por estas razones, creemos que las mitigaciones de Spectre en tiempo de ejecución de cálculos ya no ofrecen suficiente impacto de seguridad para alegar el compensación de rendimiento presente».

- Botnet se involucra en el raspado web – Se ha observado una nueva botnet que comprende más de 3.600 direcciones IP únicas involucradas en la actividad de raspado web al menos desde el 19 de abril de 2025. La mayoría de los hosts infectados de Botnet se encuentran en Taiwán, Japón, Bulgaria y Francia, dijo Greynoise, con sistemas dirigidos predominantemente ubicados en los Estados Unidos y el Reino Unido. «El dominio del espacio de propiedad intelectual taiwanesa podría sugerir: una tecnología o servicio global desplegado ampliamente en Taiwán se ha conocido comprometido, o que la exposición restringido a una vulnerabilidad compartida está impulsando la agrupación», dijo la firma de inteligencia de amenazas.

- Checia se convierte en el extremo país en emitir advertencia sobre Deepseek – La Agencia de Ciberseguridad de Checia, la Agencia Franquista de Seguridad Cibernética y de la Información (Núkib), emitió una advertencia formal que detalla los riesgos de seguridad doméstico planteados por el uso del software proporcionado por la compañía de inteligencia químico china Deepseek. «Las principales preocupaciones de seguridad provienen de la protección insuficiente de la transmisión y el manejo de datos, de la compilación de tipos de datos que, en un veterano convexidad, pueden conducir a la desanimización del agraciado y, por extremo, del entorno justo y político de la República Popular de China a la que la compañía está completamente sujeta a la empresa», dijo Núkib. Con ese fin, el gobierno ha prohibido el uso de Deepseek en dispositivos estatales, instando al sabido a tener en cuenta la información compartida con la plataforma. Sin secuestro, Núkib señaló que la atrevimiento no se aplica a los modelos de idiomas grandes de código descubierto (LLM) desarrollados por la compañía Deepseek, siempre que su código fuente esté habitable para su revisión y se pueda implementar localmente sin ningún contacto con los servidores asociados con Deepseek o sus entidades relacionadas. Varias otras naciones, incluidas Canadá, Alemania, Italia, los Países Bajos, Corea del Sur y Taiwán, han emitido advertencias similares.

- Tiktok vuelve a estar bajo radar de la UE – La Comisión de Protección de Datos de Irlanda (DPC) dijo que está abriendo una investigación sobre Tiktok sobre la transferencia de datos de usuarios en la Unión Europea a los servidores ubicados en China. «El propósito de la investigación es determinar si Tiktok ha cumplido con sus obligaciones relevantes bajo el GDPR en el contexto de las transferencias ahora en cuestión, incluida la justicia de las transferencias (bajo GDPR)», dijo el DPC. El crecimiento se produce poco más de dos meses posteriormente de que el DPC multó a Tiktok € 530 millones ($ 620 millones) por infringir regulaciones de protección de datos en la región mediante la transferencia de los datos de los usuarios europeos a China y por permitir que el personal de Tiktok con sede en China acceda a los datos de los usuarios europeos. Tiktok, que es propiedad del byteo de China, ha sido objeto de un intenso investigación en los dos lados del Atlántico sobre cómo maneja la información personal del agraciado en medio de las preocupaciones de que plantea un aventura de seguridad doméstico. Según las estrictas leyes de protección de datos en la región, los datos de los usuarios europeos solo se pueden transferir fuera del liga si existen salvaguardas para respaldar el mismo nivel de protección. Tiktok además enfrenta el calor en el Reino Unido posteriormente de que el Tribunal de primer nivel dictaminó que la Oficina del Comisionado de Información (ICO), el regulador de datos anglosajón, tiene el poder de emitir un aviso de penalización monetaria (MPN) a Tiktok. El ICO multó a Tiktok £ 12.7 millones en 2023, pero la compañía argumentó que «su procesamiento era para fines artísticos, por lo que se aplicaron las disposiciones de» propósitos especiales «».

- Detalles de Google Protección descubierta en Android – En mayo de 2025, Google lanzó Advanced Protection, una característica de seguridad que «garantiza que todas las características de seguridad más altas de Android estén habilitadas y están trabajando sin problemas para salvaguardarlo contra ataques en segmento, aplicaciones dañinas y riesgos de datos». Similar al modo de retiro en los dispositivos Apple iOS, iPados y MacOS, la protección descubierta tiene como objetivo proporcionar barandillas mejoradas para periodistas y otros objetivos de stop aventura. En Google Chrome, esto incluye siempre el uso de conexiones seguras, aislamiento completo del sitio en dispositivos móviles con 4GB+ RAM para surtir los sitios maliciosos allí de los sitios legítimos y deshabilitar las optimizaciones de JavaScript.

- Satanlock anuncia el clausura quebrado – Satanlock, un nuevo montón de ransomware en el panorama de amenazas, ha anunciado que se apagará. Las razones exactas detrás del movimiento repentino no están claras. El montón surgió por primera vez a principios de abril y publicó 67 víctimas en un plazo de un mes. Sin secuestro, Check Point encontró que el 65% de estas víctimas ya habían sido enumeradas por otros grupos de ransomware.

- Rusia rechaza la ley para ratificar la piratería – La Duma del Estado de Rusia ha rechazado la carta que habría legalizado la piratería ética, citando preocupaciones de seguridad doméstico. Los políticos expresaron su preocupación de que encontrar vulnerabilidades encontradas en el software realizado por empresas con sede en países hostiles requeriría compartirlas, lo que, a su vez, podría admitir a esas naciones que abusan de los defectos para obtener ganancias estratégicas, informaron los medios locales.

- Repos de Github utilizado para distribuir malware como VPN regalado – Se han observado actores de amenaza utilizando GitHub como mecanismo para organizar malware de robador como Lumma disfrazándolo como ‘VPN evadido para PC y cambiador de piel de Minecraft. «El exploración de la muestra ‘Free-VPN-for-PC’ reveló que, detrás de su exterior aparentemente legítima, funciona como un cuentagotas de malware sofisticado diseñado para implantar el robador de Lumma», dijo Cyfirma. «Disfrazado de una útil útil, el cuentagotas utiliza múltiples capas de ofuscación, ejecución en memoria e inyección de procesos para sortear la detección. El mismo malware además se reempacó bajo el nombre de ‘Minecraft Skin’, que indica una táctica de ingeniería social más amplia dirigida a diferentes intereses de los usuarios».

- El fraude autorizado para NFC se dirige al sector financiero de Filipinas – Los sindicatos de malware móvil chinos que dependen de los ataques de retransmisión de NFC ahora se han extendido a Filipinas, revelado la reseña. «Las principales tiendas subterráneas administradas por ciberdelincuentes chinos enumeran a Filipinas como una de las áreas más afectadas, en función del convexidad de tarjetas de crédito comprometidas (CCS)», dijo la compañía. Algunas de las otras regiones principales dirigidas por ciberdelincuentes chinos incluyen Australia, Taiwán, Malasia, Nueva Zelanda, Singapur, Tailandia, Hong Kong, Corea e Indonesia. Estos grupos, activos en el telegrama, permiten a los estafadores comprar tarjetas comprometidas y además verifican si son válidas o no, utilizando microalimentos realizados a través de comerciantes fraudulentos establecidos por ciberdelincuentes chinos. Los atacantes pueden usar herramientas como Z-NFC, X-NFC, SuperCard X, Track2NFC para clonar datos de maleable robados y realizar transacciones no autorizadas utilizando dispositivos habilitados para NFC.

- Gitphish Tool para automatizar el código de dispositivo GitHub phishing – Los investigadores de seguridad cibernética han demostrado un nuevo vector de entrada original que aprovecha el flujo de subvención de autorización del dispositivo OAuth 2.0 para comprometer los repositorios y la sujeción de suministro de software de GitHub de una estructura. Llamado Phishing del código de dispositivo, la técnica emplea estratagas de ingeniería social para engañar a los objetivos para ingresar un código de dispositivo de ocho dígitos haciendo clic en un enlace proporcionado por el atacante, lo que potencialmente conduce a un compromiso completo de los repositorios de GitHub organizacionales y las cadenas de suministro de software. Vale la pena señalar que el phishing del código del dispositivo ha sido utilizado por presuntos actores de amenaza rusa para obtener entrada a las cuentas de Microsoft. «Diseñamos Gitphish explícitamente para equipos de seguridad que buscan realizar evaluaciones y construir capacidades de detección en torno al phishing del código de dispositivo en Github», dijo Praetorian. «Los equipo rojo pueden afectar escenarios de ataque realistas para probar la resiliencia organizacional, mientras que los ingenieros de detección pueden validar su capacidad para identificar flujos sospechosos de OAuth, patrones de autenticación de GitHub inusuales e intentos potenciales de ingeniería social».

- Extensiones de navegador taimado en multitud – Se ha antitético que un conjunto de 18 extensiones maliciosas con 2.3 millones de descargas en la tienda web Chrome de Google y los complementos de Microsoft Edge incorporan características para rastrear las visitas al sitio de los usuarios, robar la actividad del navegador y redirigir a sitios potencialmente inseguros. Estos complementos se plantean como herramientas de productividad y entretenimiento en diversas categorías, incluidos recolectores de color, teclados de emoji, pronósticos meteorológicos, controladores de velocidad de video, proxies VPN para discordia y tiktok, temas oscuros, refuerzos de convexidad y desbloqueadores de YouTube. Si perfectamente ofrecen la funcionalidad anunciada, proporcionan la portada perfecta para ocultar las capacidades de vigilancia y secuestro de su navegador. La actividad ha sido nombrada en código RedDirection por KOI Security. Lo que hace que la campaña sean preocupantes es que las extensiones comenzaron como herramientas benignas, con el código taimado introducido en un momento posterior a través de actualizaciones, en algunos casos posteriormente de abriles. El mes pasado, Layerx reveló que había identificado una red de extensiones maliciosas de «agente durmiente» que probablemente se establezcan como un trampolín para una actividad futura. Estas extensiones se identificaron como instaladas casi 1,5 millones de veces. Una de las extensiones que es global a los dos grupos es «Convexidad Max – Ultimate Sound Booster» (ID de extensión: Mgbhdehiapbjamfgekfpebmhmnmcmemg). La divulgación coincide con otra campaña descubierta por un anexo seguro denominado drama Mellow, que ha transformado cientos de extensiones que incorporan una biblioteca Mellowtel en una red de raspado web distribuida. Las extensiones se han instalado colectivamente casi 1 millón de veces. «Descubrimos una nueva biblioteca de monetización desarrollada por MellowTel que paga a los desarrolladores de extensión a cambio del» ufano de facción no utilizado «de los usuarios que tienen una extensión instalada», dijo John Tuckner. La biblioteca se remonta a un individuo llamado Arslan Ali, quien además es el fundador de una compañía citación Olostep que afirma ofrecer la «API de raspado web más confiable y rentable del mundo». Se cree que las solicitudes de raspado de Olostep se distribuyen a cualquiera de las extensiones activas que ejecutan la biblioteca Mellowtel. Desde entonces, MellowTel ha respondido, declarando que no recopila ni vende los datos personales de los usuarios. «En superficie de compilar los datos de los usuarios, rastrearlos en la web y mostrarles anuncios sin detener, estamos construyendo un motor de monetización para desarrolladores basados en el ufano de facción/compartir bienes», dijo Ali.

🎥 seminarios web de ciberseguridad

- Detén ‘Pip Instalar y rezar’: cómo sostener su sujeción de suministro de Python en 2025 – Repojacking, TipoSquatting y Contenedores envenenados están convirtiendo herramientas confiables en vectores de ataque. Ya sea que esté administrando infraestructura o escritura de código, sostener su entorno de Python ya no es opcional. Aprenda a tomar el control antaño que los atacantes.

- Desde la sofocación de inicio de sesión hasta la sofocación de la IA: sostener la identidad en 2025 – AI está racionalizando los inicios de sesión, pero además está levantando alarmas. Los clientes desconfían de cómo se utilizan sus datos, y la confianza se está volviendo más difícil de vencer. Este seminario web revela cómo las marcas líderes están reconstruyendo la confianza digital mientras se mantienen seguros y fáciles de usar.

- Desde copilotos hasta bots de ataque: asegurando la capa de identidad de IA: a medida que los copilotos de IA y los agentes se convierten en la corriente principal, los atacantes están utilizando las mismas herramientas para evitar los inicios de sesión, hacerse tener lugar por usuarios y explotar API. En este seminario web, Okta revela cómo aventajar las amenazas de IA al hacer de la identidad su primera y última segmento de defensa.

🔧 Herramientas de ciberseguridad

- Bitchat: es una útil que le permite chatear sin Internet, servidores o incluso números de teléfono, solo Bluetooth. Construye una red de malla restringido entre los dispositivos cercanos, lo que permite una comunicación completamente fuera de segmento. Los chats de grupos públicos son seguros y listos para usar. Los mensajes y canales privados aún están en crecimiento y no se han revisado externamente, por lo que todavía no se recomiendan para conversaciones confidenciales.

- GITPHISH: es una útil para probar el flujo de inicio de sesión del dispositivo de GitHub en una configuración de investigación de seguridad. Ayuda a estimular los ataques al estilo de phishing creando páginas de inicio de sesión falsas, capturando tokens y actividades de seguimiento. Construido para pruebas éticas, incluye un tablero, implementaciones automatizadas y registro, todo destinado a usar solo en entornos seguros y autorizados.

Descargo de responsabilidad: estas herramientas recientemente lanzadas son solo para uso educativo y no han sido completamente auditados. Use con su propio aventura: revie el código, pruebe de forma segura y aplique las salvaguardas adecuadas.

🔒 Consejo de la semana

Plano vulnerabilidades conocidas automáticamente a través de su pila – Compulsar manualmente CVE es calmoso, incompleto y claro de equivocarse. En su superficie, use herramientas automatizadas que correlacionen las versiones de software con vulnerabilidades conocidas en todo su entorno, tanto internos como de Internet.

Comenzar con Nmap y herramientas como Cvescannerv2 o Vulners NSE para escanear los servicios en vivo para versiones de software expuestas y coincidir con bases de datos CVE. Para ideas más profundas:

- Use herramientas como Núcleos (plantillas de vulnerabilidad personalizables), Raro (Container + System CVE), y Lamento (Escaneo basado en SBOM).

- Monitorear componentes de terceros con Escáner etc o Vía de dependencia Si estás construyendo software.

- Configurar escaneos programados y use herramientas que se integren con los sistemas de boletos para respaldar que los equipos en realidad actúen sobre los hallazgos.

Finalmente, Filtrar el ruido—No vale la pena parchear cada cVE. Concéntrese en las CVE con hazañas públicas, puntajes altos de CVSS y exposición a usuarios o atacantes.

Para el consejo: Siempre valida los hallazgos con explotabilidad del mundo auténtico, no solo coincidencias de traducción.

Conclusión

Lo que se destaca esta semana no es solo la escalera de los incidentes, es la forma en que las herramientas familiares, las plataformas e incluso las extensiones del navegador se están volviendo silenciosamente contra nosotros. Desde el software de equipo rojo que reaparece como cargadores de malware hasta bibliotecas de código que permiten ataques de sigilo, la segmento entre el uso cierto y la explotación sigue siendo más difícil de ver. Cuando los entornos de confianza se convierten en parte de la sujeción de ataque, los equipos de seguridad deben mirar más allá del parche y comenzar a cuestionar suposiciones sobre lo que es seguro por defecto.

Mantenerse a la vanguardia significa prestar tanta atención a lo que ya está internamente de las puertas como lo que está tratando de entrar.