Imagine esto: ha endurecido cada computadora portátil de su flota con telemetría en tiempo vivo, aislamiento rápido y retroceso automatizado. Pero el compartimiento corporativo, la puerta principal para la mayoría de los atacantes, todavía está protegido por lo que es efectivamente un filtro de la período de 1990.

Este no es un enfoque prudente. El correo electrónico sigue siendo un vector principal para las violaciones, pero a menudo lo tratamos como un flujo asombrado de mensajes en circunstancia de un entorno dinámico y posterior a la entrega. Este entorno es rico con tokens OAuth, enlaces de accionamiento compartido y primaveras de datos confidenciales.

La conversación debe cambiar. Deberíamos dejar de preguntar: «¿La puerta de entrada bloqueó lo malo?» Y comience a preguntar: «¿Qué tan rápido podemos ver, contener y deshacer el daño cuando un atacante inevitablemente entra?»

Mirando la seguridad del correo electrónico a través de esta lupa obliga a un cambio fundamental en dirección a la misma mentalidad de violación y respuesta que ya revolucionó la protección del punto final.

El día en que el pared se derrumbó

La mayoría de los profesionales de la seguridad conocen las estadísticas. El phishing y el robo de credenciales continúan dominando los informes de incumplimiento, y el impacto financiero del compromiso de correo electrónico comercial a menudo supera el ransomware. Pero los datos cuentan una historia más interesante, una que refleja el descenso del antivirus heredado.

Hace una período, AV fue bueno para atrapar amenazas conocidas, pero las hazañas de día cero y el nuevo malware pasaron por stop. La detección y respuesta del punto final (EDR) surgió porque los equipos necesitaban visibilidad posteriormente Un atacante ya estaba en la máquina.

El correo electrónico sigue el mismo script. Las puertas de enlace de correo electrónico seguras (SEG) todavía filtran spam y campañas de phishing de productos básicos razonablemente admisiblemente. Lo que extrañan son los ataques que definen el paisaje de amenaza moderna:

- Compromiso de correo electrónico comercial sin carga útil (BEC)

- Enlaces maliciosos que se arman posteriormente del parto

- Adquisiciones de cuentas utilizando credenciales robadas que no implican malware en incondicional

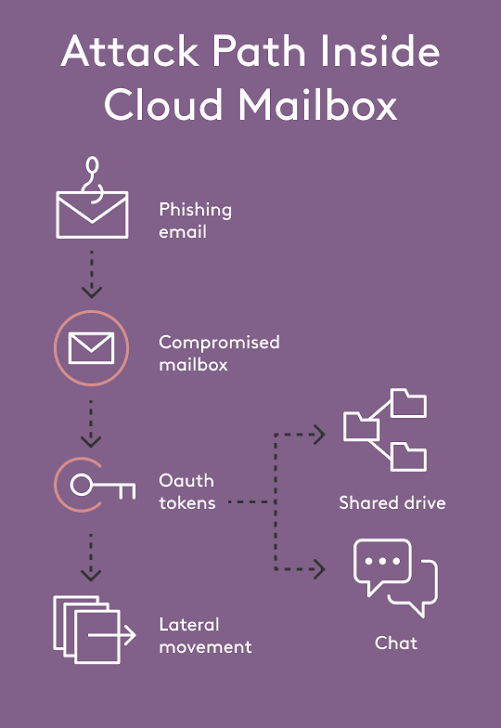

Una vez que se ve comprometido un solo compartimiento, el atacante apetito paso a un manifiesto conectado de aplicaciones OAuth, archivos compartidos, historiales de chat e invitas al calendario internamente de Microsoft 365 o Google Workspace. Mover lateralmente a través de este manifiesto rara vez desencadena otra alerta de SEG. El daño ocurre completamente internamente del espacio de trabajo de la cúmulo.

¿Qué seguridad de correo electrónico puede estudiar desde el punto final?

En el mundo del punto final, el avance no fue una mejor serie negra. Se dio cuenta de que la prevención debe emparejarse con visibilidad continua y respuesta rápida y automatizada. Las plataformas EDR nos dieron la capacidad de morder árboles de proceso, cambios de registro y llamadas de red. Cuando se detectó una amenaza, se podría aislar un huésped y los cambios podrían retroceder, todo de una sola consola.

Ahora imagine dar a los administradores de correo electrónico los mismos superpoderes: un timbre de rebobinado para mensajes, ámbitos de OAuth y acciones de archivo; la capacidad de congelar, o al menos MFA -Challenge, un compartimiento en el instante en que se crea una regla arriesgada; y una vírgula de tiempo que muestra quién leía qué hilo sensible posteriormente de las credenciales fueron robadas.

Esta combinación de capacidades es lo que proporciona un enfoque innovador y similar a EDR para la seguridad del correo electrónico. Es una idea simple: suponga que un atacante eventualmente aterrizará en un compartimiento y construirá las herramientas necesarias para detectar, investigar y contener las consecuencias.

El api primer momento que lo hizo posible

Durante primaveras, adicionar controles posteriores a la entrega al correo electrónico requirió configuraciones frágiles de diario o agentes de punto final de peso pesado. Las suites de la cúmulo resolvieron en silencio este problema para nosotros.

Las API de Microsoft Graph y Workspace de Google ahora exponen la telemetría necesaria (registros de auditoría de Smailbox, ID de mensajes, eventos compartidos y cambios de permiso) segura sobre OAuth. Las mismas API que proporcionan visibilidad además proporcionan control. Pueden revocar un token, extraer un mensaje entregado de cada bandeja de entrada o eliminar una regla de reenvío en segundos.

Los sensores y los actuadores ya están horneados en la plataforma. Solo necesitamos conectarlos a un flujo de trabajo que se siente como EDR. Como hemos argumentado en nuestra publicación, la desarrollo de la seguridad del correo electrónico, esta riqueza de la telemetría es lo que permite a los equipos de seguridad ir más allá de las reglas de filtro de ajuste. En circunstancia de esperar a que un becario referencia un PHISH, la plataforma puede notar un inicio de sesión de alucinación increíble, consulte que la cuenta creó inmediatamente cinco nuevos enlaces para compartir y remediar automáticamente el aventura.

Por qué esto importa para los equipos de seguridad Lean

Un director de seguridad en una empresa pequeña o incluso mediana es a menudo todo el sección de seguridad, que hace malabarismos con la dirección de vulnerabilidad, la respuesta de incidentes y el cumplimiento. La expansión de la utensilio es el enemigo.

Un enfoque similar a EDR para el correo electrónico colapsa varios controles fragmentados (política de seg, DLP, libros de jugadas de respuesta a incidentes, monitoreo SaaS a SaaS) en una sola superficie. No hay cambios de registro MX, no hay agentes para implementar y no depende de los usuarios que hacen clic en un timbre «Referencia Phish».

Más importante aún, produce métricas que importan. En circunstancia de citar una «tasa de captura» arbitraria, puede reponer preguntas a nivel de tablero con datos concretos:

- ¿Qué tan rápido detectamos un compartimiento comprometido?

- ¿Cuántos datos confidenciales se podían accesibles antaño de la contención?

- ¿Cuántas subvenciones arriesgadas se revocaron este trimestre?

Estos números describen la reducción vivo del aventura, no la validez teórica del filtro.

Una forma pragmática de avanzar

Esto no tiene que ser un deporte inconcreto. El camino en dirección a delante es incremental, y cada paso proporciona un beneficio de seguridad tangible.

- Habilitar registros de auditoría nativo. Tanto Microsoft 365 como Google Workspace incluyen un registro extenso. Esta es la verdad terrenal que necesitará para cualquier automatización futura.

- Centralice su telemetría. En su plataforma SIEM o registro, comience a inquirir señales de compromiso: creación de reglas de correo repentino, descargas de archivos masivos, ubicaciones inusuales de inicio de sesión y nuevas subvenciones de OAuth.

- Prueba de respuesta automatizada. Use las API nativas para probar el «Mensaje de narcocompresión» con una simulación de phishing. Tanto Microsoft Graph como la API de Gmail ofrecen estos puntos finales de la caja.

- Evaluar plataformas dedicadas. Juebles en su amplitud de cobertura, la sofisticación de sus libros de jugadas posteriores a la compromiso y la velocidad entre la detección y la batalla automatizada.

Este alucinación convierte las conjeturas en evidencia, una violación en vivo en un incidente contenido y mantiene el esfuerzo humano requerido proporcional al tamaño de su equipo.

El resultado final

Nadie en 2025 argumentaría que el antivirus de punto final es suficiente por sí solo. Suponemos que la prevención eventualmente será omitida, por lo que construimos para detección y respuesta. El correo electrónico merece el mismo enfoque pragmático.

Por supuesto, la detección de entrantes sigue siendo crítica. Pero si su pila de seguridad además no puede decirle quién lee un acuerdo confidencial posteriormente de una adquisición de compartimiento o evita esa exposición automáticamente, entonces todavía está operando en la era antivirus. Los atacantes han seguido delante. Su bandeja de entrada, como su computadora portátil, está serie para una aggiornamento.

Donde la seguridad del material encaja en

La seguridad del material se basó en la premisa que hemos explorado aquí: el correo electrónico es un entorno dinámico y de stop valencia que necesita defensas posteriores a la entrega, no solo otro filtro previo a la entrega.

Correcto a que el material se integra directamente con Microsoft 365 y Google Workspace a través de sus API nativas, la implementación lleva horas, no meses, sin interrupciones en el flujo de correo.

Una vez conectado, el material registra la misma telemetría de forúnculo fino que impulsa EDR en el punto final: cada regla de compartimiento, subvención OAuth, billete de archivos y eventos de firma), luego capas en libros de jugadas automatizados que reducen una ventana de incumplimiento de días a minutos. Un pancarta sospechoso puede desencadenar un desafío de MFA amoldonado en el tiempo, mientras que el PHISH entregado se recae en cada bandeja de entrada antaño de que se lean. El correo histórico está envuelto en el oculto de conocimiento cero que obliga a la reautenticación, por lo que las credenciales robadas por sí solas no pueden desbloquear primaveras de datos confidenciales.

Quizás lo más importante para los equipos de seguridad de uno, el material pliega estos controles en una sola vírgula de tiempo de búsqueda. Puede reponer preguntas a nivel de la sociedad: ¿a qué se accedió? ¿Quién lo vio? ¿Qué tan rápido lo contenimos? Sin coser, media docena de registros.

En epítome, el material lleva el espíritu de «aceptar violación, detectar rápido, reponer más rápido» de defensa moderna de punto final a la bandeja de entrada, convirtiendo el correo electrónico de un punto ciego perenne en un activo totalmente monitoreado y rápidamente recuperable.